در این مقاله بدون هیچ مقدمهای، به تشریح مراحل پیادهسازی ISMS در سازمانهایی که تمایل به پیادهسازی این استاندارد توسط کارشناسان خود دارند، میپردازیم.

فاز صفر: فرهنگسازی و برگزاری آموزشهای مورد نیاز

یکی از مهمترین مواردی که هم در ایجاد امنیت اطلاعات و هم در تداوم آن، نقش مؤثری را ایفا میکند، آموزش و آگاهیرسانی مناسب و مؤثر در راستای آشناشدن پرسنل، پیمانکاران و اشخاص ثالث سازمان در قبال حقوق، وظایف، مسئولیتها و پاسخگوبودن آنها در برنامه امنیت اطلاعات سازمان میباشد. بخش قابل توجهی از اجرای موفق و بهینه سیاستهای امنیت اطلاعات سازمان، بستگی به اجرای درست و بهینه برنامه آموزشی و فرهنگسازی سازمان دارد.

هدف از انجام این مرحله، ارتقاء سطح دانش و مهارتهای مورد نیاز کارکنان سازمان در حوزه ISMS میباشد. در برگزاری آموزشها علاوه بر رعایت سرفصلهای استاندارد، باید موردکاویها و مسائل و مشکلات روز سازمان نیز تجزیه و تحلیل گردد.

از فوايد اين آموزشها اين است که پرسنل سازمان و تيم امنيت شبکه و اطلاعات قادر خواهند بود تا کليه فعاليتهاي مربوط به مديريت سيستم امنيت شبکه و اطلاعات را انجام دهد.

فاز اول: شناسایی وضعیت موجود و تحلیل کاستیها

در ابتدا يک شناخت اوليه توسط بررسی و بازبینی مستندات سازمان به عمل خواهد آمد. هم چنین در اين مرحله با استفاده از چك لیستها، اطلاعاتي در سطوح كلی درباره وضعيت فناوري اطلاعات در سازمان و همچنين وضعيت شبكه فعلي كسب ميگردد. به طور كلي در مراحل مختلف اين فاز به توصيف وضع موجود سازمان در حوزه فناوري اطلاعات و فعاليتهاي آن پرداخته میشود. بازبینی ارزيابي اوليه از ميزان امنيت شبكه و اطلاعات جاري سازمان که شامل موارد ذيل میباشد:

بازبینی ساختار كلي شبكه

بازبینی ساختار كلي شبكه

بازبینی ساختار سايت مركزي

بازبینی ساختار سايت مركزي

بازبینی ارتباط شبكه داخلي با شبكههاي خارجي

بازبینی ارتباط شبكه داخلي با شبكههاي خارجي

بازبینی گروه بندي كاربران

بازبینی گروه بندي كاربران

بازبینی ساختار IP در شبكه

بازبینی ساختار IP در شبكه

بازبینی وضعيت سرورها و وظايف آنها در شبكه و ديگر تجهيزات موجود در شبكه

بازبینی وضعيت سرورها و وظايف آنها در شبكه و ديگر تجهيزات موجود در شبكه

به طور كلي ميتوان گفت كه اين بازبینی در حوزههاي ذيل صورت ميگيرد:

سطح شبكه

سطح شبكه

سطح سيستم

سطح سيستم

سطح برنامه كاربردي

سطح برنامه كاربردي

سطح بستر ارتباطي

سطح بستر ارتباطي

سطح Connections

سطح Connections

سطح رمزنگاري

سطح رمزنگاري

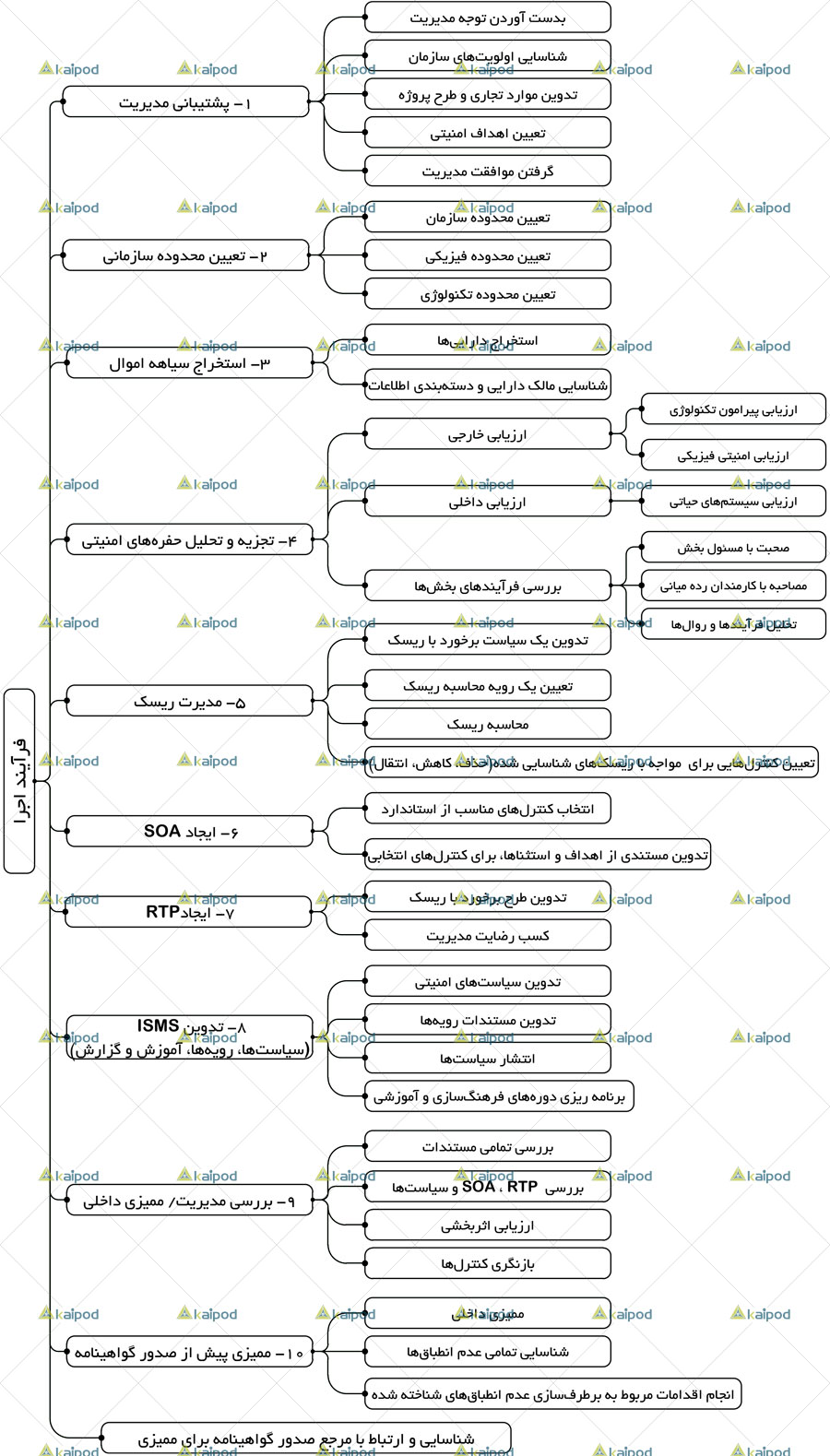

در ادامه چارت ده مرحلهای و تفکیکشده فازها و فرآیندهای مورد نیاز جهت دستیابی و پیادهسازی ISMS ارائه میگردد.

1. بازبینی ساختار شبکه: در اين مرحله ساختار شبکه سازمان با توجه به نقشه شماتيک شبکه و با توجه به اطلاعات موجود در زمینههای زیر بازنگری مي گردد:

تجهيزات شبکه، نوع و مدل آنها

تجهيزات شبکه، نوع و مدل آنها

آدرس IP

آدرس IP

ارتباط شبکه شرکت با ساير شبکهها درون سازماني و برون سازماني

ارتباط شبکه شرکت با ساير شبکهها درون سازماني و برون سازماني

سرويس دهنده هاي شبکه

سرويس دهنده هاي شبکه

جريان دادهاي دسترسي کاربران داخلي و خارجي

جريان دادهاي دسترسي کاربران داخلي و خارجي

سختافزارها و نرمافزارهاي امنيت شبکه شرکت

سختافزارها و نرمافزارهاي امنيت شبکه شرکت

ساختار آدرس دهي و مسيريابي شبکه

ساختار آدرس دهي و مسيريابي شبکه

2. بازبینی نحوه دسترسي فيزيکي به شبکه: در اين مرحله به منظور بررسي وضعيت دسترسي فيزيکي به شبکه سازمان موارد مهمي از جمله موارد ذيل بررسي خواهند شد:

بررسي و بازبینی نحوه محافظت فيزيکي از تجهيزات و سرويس دهنده هاي مستقر در سايت شبکه و يا مستقر در طبقات مختلف شرکت و يا در ادارات مختلف ( شامل بررسي کنترل دسترسي به منظور دسترسي فيزيکي افراد مجاز، در دسترس بودن پورتهاي تجهيزات و سرويس دهندهها، ....)

بررسي و بازبینی نحوه محافظت فيزيکي از تجهيزات و سرويس دهنده هاي مستقر در سايت شبکه و يا مستقر در طبقات مختلف شرکت و يا در ادارات مختلف ( شامل بررسي کنترل دسترسي به منظور دسترسي فيزيکي افراد مجاز، در دسترس بودن پورتهاي تجهيزات و سرويس دهندهها، ....)

بررسي و بازبینی نحوه محافظت فيزيکي از خطوط ارتباطي شبکه ( بررسي نحوه استفاده از کانال امن در ارتباط بين ساختمانها، بررسي نحوه استفاده از خطوط ارتباطي مناسب مانند فيبر نوري و ...)

بررسي و بازبینی نحوه محافظت فيزيکي از خطوط ارتباطي شبکه ( بررسي نحوه استفاده از کانال امن در ارتباط بين ساختمانها، بررسي نحوه استفاده از خطوط ارتباطي مناسب مانند فيبر نوري و ...)

3. بررسي و بازبینی نحوه دسترسي منطقی به شبکه: در اين مرحله به منظور بررسي وضعيت دسترسي منطقی به شبکه سازمان موارد مهمي از جمله موارد ذيل بررسي خواهند شد:

بررسي امکان دسترسي غيرمجاز در سطح کاربران عادي و مديريتي به شبکه (ميتواند به صورت حضور در محل سازمان و در اختيار داشتن يک پورت از شبکه و يا حضور در محل شرکت و در اختيار داشتن Account معتبر و يا .... باشد.)

بررسي امکان دسترسي غيرمجاز در سطح کاربران عادي و مديريتي به شبکه (ميتواند به صورت حضور در محل سازمان و در اختيار داشتن يک پورت از شبکه و يا حضور در محل شرکت و در اختيار داشتن Account معتبر و يا .... باشد.)

بررسي امکان دسترسي غيرمجاز در سطح کاربران عادي يا مديريتي به شبکه در صورت:

بررسي امکان دسترسي غيرمجاز در سطح کاربران عادي يا مديريتي به شبکه در صورت:

- امکان داشتن دسترسي از طريق شبکه اينترنت و داشتن/نداشتن Account در شبکه دسترسي به اينترنت سازمان

- داشتن دسترسي مجاز به شبکه دولت و مجازبودن/نبودن به دسترسي به شبکه سازمان

- بررسي امکان دسترسي غيرمجاز از طريق remote access در سطح عادي/مديريتي به شبکه

- بررسي امکان انتقال ويروس، Worm، و يا ساير اطلاعات مخرب به داخل شبکه

4. بررسي وجود اتصالات غير ضروري شبکه شرکت به ساير شبکهها

5. بررسي مکانيزمهاي تشخيص هويت، کنترل دسترسي، ثبت وقايع، تشخيص نفوذ و تشخيص ويروس در محل اتصال به کاربران داخلي، کاربران شبکه اينترنت، کاربران راه دور

6. بررسي مکانيزمهاي به کار گرفتهشده در خصوص تشخيص هويت، کنترل دسترسي، ثبت وقايع، تشخيص نفوذ و تشخيص ويروس و امکان غيرفعال نمودن و يا دورزدن سيستم مربوطه

7. بررسي استفاده از آخرين نسخه پايدار نرمافزارهاي بهکارگرفته براي تجهيزات شبکه، مسيريابها و سوئيچهاي شبکه

8. بررسي امکان مديريت از راه دور از طريق پروتکلهاي SNMP,Telnet ,HTTP و ...

9. بررسي فعالبودن ساير سرويسهاي غير ضرور

10. بررسي وجود اعمال فيلترهاي مناسب به منظور محافظت از ساير منابع شبکه در مقابل حملات

11. بررسي پيکرهبندي سيستم (شامل کليه تجهيزات شبکه، مسيريابها و سوئيچهاي شبکه) با استفاده از پروتکلهاي ناامن

12. بررسي فعال بودن/نبودن مکانيزمهاي تشخيص و مقابله با حملات ممانعت از سرويس

13. بررسي وجود/عدم وجود تشکيلات و تيمهاي منسجم مديريت و نگهداري شبکه

14. بررسي وجود/عدم وجود روالهاي اجرایي مناسب در خصوص مديريت شبکه و نگهداري آن در زمينههایي از قبيل:

- خريد، نصب، راهاندازي، تست و تحويل نرمافزارها و سختافزارها

- اعلام و اعمال تغييرات در شبکه

- ترميم خرابيها

- پشتيباني حوادث

- نحوه نظارت بر وضعيت شبکه، ترافيک شبکه، عملکرد تجهيزات و سرويسدهنده

15. بررسي کافي بودن/نبودن آموزش پرسنل مديريت و نگهداري شبکه

16. بررسي استفاده يا عدم استفاده از سرويسدهندههاي پشتيبان براي سرويسدهندههاي مديريتي شبکه مانند:

- سرويسدهنده DNS

- سرويسدهنده کنترل دامنه

17. بررسي استفاده از مکانيزم هاي امنيتي مناسب براي مديريت شبکه

18. بررسي نام و نسخه نرمافزارهاي ضد ويروس نصبشده

19. بررسي نام و نسخه سيستمعاملها به همراه Service Pack ها و Patch هاي نصبشده

20. بررسي سرويسهاي در حال اجرا بر روي سرويسدهندهها

فاز دوم: طراحی و تطبیق ISMS در قلمرو سیستم

در این فاز پس از شناسایی و ارزشگذاری داراییها بر اساس استاندارد، اقدام به تحلیل شکاف و حرکت به سمت وضعیت مطلوب تبیین خواهد شد. همچنین در این مرحله فرآیندهای سازمان، جهتگذار از وضع موجود به وضع مطلوب طراحی و اجرا خواهند شد. مراحل شناخت و ارزشگذاری دارایی ها به شرح ذیل میباشد:

تعيين سرویسها، فرآيندها و دارائيهاي سازماني (در حوزه کاربرد – Scope): در اين بخش، ابتدا سرمايههاي فضاي تبادل اطلاعات سازمان، در قالب سرویس، فرایند، سختافزارها، نرمافزارها، اطلاعات، ارتباطات، سرويسها و کاربران مشخص، تفکيک و دستهبنديشده و سپس فرآيندهاي سازماني مرتبط با دارائيهاي سازماني نيز مشخص ميگردند.

تعيين سرویسها، فرآيندها و دارائيهاي سازماني (در حوزه کاربرد – Scope): در اين بخش، ابتدا سرمايههاي فضاي تبادل اطلاعات سازمان، در قالب سرویس، فرایند، سختافزارها، نرمافزارها، اطلاعات، ارتباطات، سرويسها و کاربران مشخص، تفکيک و دستهبنديشده و سپس فرآيندهاي سازماني مرتبط با دارائيهاي سازماني نيز مشخص ميگردند.

بازنگری نحوه ارزیابی ریسک داراییها: جهت انجام این مهم پس از بازنگری متدولوژی ارزیابی ریسک موجود، مبنای کار را استاندارد ISO 27005:2011 گذاشته و اطلاعات داراییها را وارد مینماییم.

بازنگری نحوه ارزیابی ریسک داراییها: جهت انجام این مهم پس از بازنگری متدولوژی ارزیابی ریسک موجود، مبنای کار را استاندارد ISO 27005:2011 گذاشته و اطلاعات داراییها را وارد مینماییم.

انتخاب کنترلهاي مناسب استاندارد ISO 27001 براي سازمان: در اين مرحله با توجه به خروجي ارزیابی ریسک و تحلیل اولیه، آن دسته از کنترلهاي استاندارد ISO 27001 که براي شرکت مناسب ميباشند انتخاب ميگردد (Control customization).

انتخاب کنترلهاي مناسب استاندارد ISO 27001 براي سازمان: در اين مرحله با توجه به خروجي ارزیابی ریسک و تحلیل اولیه، آن دسته از کنترلهاي استاندارد ISO 27001 که براي شرکت مناسب ميباشند انتخاب ميگردد (Control customization).

سپس ارتباط اين کنترلها و راهکارهاي ارائه شده و روشهای اجرایی در مراحل قبلي مشخص ميگردد به اين معني که راهکارهاي لازم براي پيادهسازي کنترلهاي انتخابي ارائه ميگردد.

فاز سوم: پیادهسازی و اجرای ISMS در قلمرو موضوع قرارداد

در این فاز بر اساس SOA تهیه شده در فاز قبل، دستورالعملها، رویهها و پروژههای امنسازی بر اساس اولویت ابلاغ و اجرایی میگردد. در این مرحله در صورت نیاز به هرگونه خرید تجهیزات اعم از نرمافزار و سختافزار، سیستمهای پایش و مانیتورینگ و انجام پیکربندیهای خاص بر روی تجهیزات، زیر نظر سازمان و معمولا توسط شخص ثالث انجام خواهد شد.

فاز چهارم : ممیزی، پایش و بهبود ISMS در قلمرو موضوع قرارداد

در اين فاز که پس از پیادهسازی سیستم صورت ميگيرد با توجه به چکليستها و مستندات مربوط به مميزي استاندارد ISO 27001:2013 که در اختيار ميباشد و همچنين با توجه به توانائي تيم امنيت سازمان، کليه فعاليتهاي انجامگرفته در پروژه بازبيني و بررسي ميگردند تا اگر احيانا انحرافي نسبت به اهداف استاندارد وجود دارد، سريعا برطرف گردد. پس از پايان اين مرحله و بعد از برطرفکردن نقاط ضعف موجود، سازمان آماده دريافت گواهينامه بينالمللي استاندارد ISO 27001 ميباشد.

فاز پنجم : ممیزی توسط شرکتهای CB

پس از پايان ممیزی داخلی سیستم و بعد از برطرفکردن نقاط ضعف موجود، سازمان آماده دريافت گواهينامه بينالمللي استاندارد ISO 27001 ميباشد. در این فاز صورت تمايل مديريت سازمان، پس از مقایسه شرکتهای صدور گواهینامه معتبر معتبر ( Certification Body- CB) از يک مرکز براي صدور گواهينامه دعوت بهعمل ميآيد.

گردآورنده: محمدمظفر مهرعلی