این بدافزار طیف گسترده ای از اطلاعات حساس قربانیان همانند فایل ها، رمزهای عبور ذخیره شده و حتی کلیدهای Cryptocurrency Wallet (کیف پول رمز ارزها) را سرقت می کند. AZORult به دنبال راه هایی می باشد که از تکنیک های شناسایی دور باشد.

طبق گزارش های Minerva آخرین حمله AZORult حاکی از آن است که در یک موج موفقیت آمیز از حمله، صدها قربانی آلوده شدند. در ماه های اخیر شواهد نشان داده که AZORult توانایی های خود را برای زنده ماندن افزایش داده است. در آخرین تلاش برای دور نگه داشتن یک کاربر از این حمله مشاهده شده است که AZORult از روش هایی برای دور زدن ابزارهای امنیتی استفاده می کند. در ادامه جزئیاتی از AZORult برای نقاط پایانی آلوده و نشان دادن نحوه شناسایی چنین حملاتی آورده شده است.

تحقیقات در این زمینه زمانی آغاز شد که مشتری Minerva اظهار نمود پلتفرم Minerva’s Anti-Evasion مانع از اجرای یک فایل شده است. این رخداد از آن جهت شگفت آور بود که فایل مخرب با نام GoogleUpdate.exe که شامل یک گواهی نامه معتبر بود، دارای مشکل امنیتی بوده است.

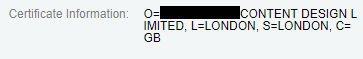

آیکون فایل مخرب نیز با به روزرسانی قانونی سازگار است، ولی گواهینامه ای که با آن فایل مخرب امضا شده به شرکت google تعلق ندارد.

در نگاه اول با دیدن گواهینامه مذکور، اینگونه به نظر میرسد که فایل مخرب GoogleUpdate.exe قانونی و مشروع است. درحالیکه این به معنی بیخطر بودن فایل نمی باشد، اگرچه برخی از کاربران گواهینامه را اساس بی خطر بودن فایل ها می دانند. گواهینامه ای که برای امضای فایل مخرب به کار برده شده از یک شرکت معتبر دزدیده شده است. این گواهینامه تا تاریخ 19 نوامبر سال 2018 برای امضای صدها فایل GoogleUpdate.exe مورداستفاده قرارگرفته است، این در حالی است که نمیتوان به صورت قاطع اثبات کرد، امضاکننده از استفاده مخرب گواهی خود، آگاه بوده است.

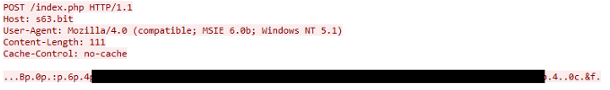

درنهایت با استناد بر مخرب بودن فایل GoogleUpdate.exe تعدادی تروجان در آن شناسایی شدند. با تجزیه و تحلیل ارتباطات شبکه ای و درخواست های ارسالی که از الگوهای زیر پیروی می کنند می توان متوجه مخرب بودن فایل ها شد:

درخواست هایی که با متد POST به index.php ارسال می شوند.

درخواست هایی که با متد POST به index.php ارسال می شوند.

درخواست هایی که در هدر خود از میزبان *.bit استفاده می نمایند.

درخواست هایی که در هدر خود از میزبان *.bit استفاده می نمایند.

درخواست هایی که در هدر خود از agent، User-Agent Mozilla/4.0 استفاده می نمایند.

درخواست هایی که در هدر خود از agent، User-Agent Mozilla/4.0 استفاده می نمایند.

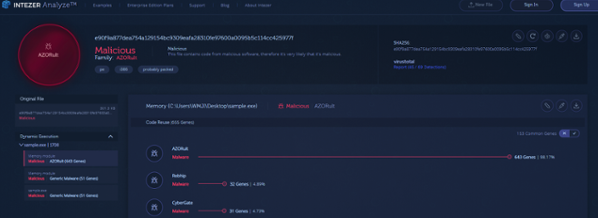

در شناسایی اولیه با استفاده از پلتفرم Analyze،مشخص شد که 98% از فایل ها با الگوی AZORult مطابقت دارند.

مکانیزم پایداری ابدی

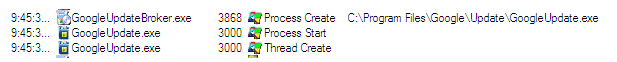

یکی از قابلیت های AZORult این است که نه تنها از نام فایل GoogleUpdate.exe استفاده می نماید بلکه Google Updater در C:\Program Files\Google\Update\GoogleUpdate.exe را با نمونه اصلی جایگزین می نماید. این امر به برنامه های مخرب اجازه اجرا با اولویت administrative را می دهد و همچنین یک دسترسی پایدار را برای آن برنامه باقی خواهد گذاشت.

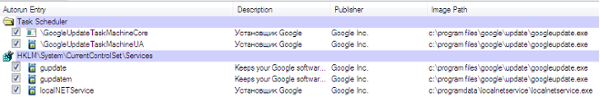

Google معمولاً دو وظیفه برنامه ریزی شده برای به روزرسانی محصولات خود تعریف می کند:

GoogleUpdateTaskMachineCore: به هنگام ورود به سیستم و یکبار در روز اجرا می شود.

GoogleUpdateTaskMachineCore: به هنگام ورود به سیستم و یکبار در روز اجرا می شود.

GoogleUpdateTaskMachineUA: یکبار در روز اجرا می شود.

GoogleUpdateTaskMachineUA: یکبار در روز اجرا می شود.

علاوه بر این دو سرویس به روزرسانی Google بر روی این دو فایل باینری اجرا می¬شود این مقادیر در رجیستری تعریفشده است:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\gupdatem\ImagePath

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\gupdate\ImagePath

این نوع AZORult وظایف و رجیستری را تغییر نمی¬دهد، بااینحال فایل اصلی GoogleUpdate.exe را با فایل بدافزار جابجا می کند تا فایل مخرب با اولویت administrative اجرا شود. همچنین این موضوع باعث پایداری فایل نامبرده، در سیستم قربانی می شود و سیستم قابلیت شناسایی آن را ندارد که دلیل آن نیز بسیار ساده است چراکه فایل رفتار مشکوکی ندارد و تنها حاوی فایل اجرایی مخرب می باشد.

این تکنیک جدید نبوده و درگذشته توسط گروه¬های APT مانند MuddyWater مورداستفاده قرار گرفته است، اما تاکنون هیچ شواهدی مبتنی بر لینک شدن به AZORult وجود ندارد.

علاوه بر جایگزین کردن فایل GoogleUpdate.exe خود که در مسیر

C:\ProgramData\localNETService\localNETService.exe

کپی می نماید، یک ورودی به رجیستری اضافه می کند تا آن را به عنوان سرویس اجراشونده معرفی نماید.

جلوگیری از AZORult

پلتفرم Anti-Evasion مانع از ورود و تخریب AZORult برای رمزگشایی و جابه جایی فایل مخرب در حافظه می شود و درنتیجه به این وسیله می توان مانع از تخریب فایل اصلی توسط AZORult شد.

پس از جلوگیری، مدیریت Minerva شماری از گواهینامه های مشکوک را نمایش داده است تا تیم های SOC و اشخاص توانایی شناسایی امضاکنندگان تقلبی را داشته باشند.